4 причины обновить сеть

Если сбои в работе корпоративного софта и железа учащаются, нужно доработать выходящие из строя элементы сети или модернизировать её целиком. Проблемы возникают по следующим причинам:

Рост трафика и числа пользователей

Предположим, в компании было 100 сотрудников на момент создания сети. Когда компания выросла до 200 сотрудников, оборудование не поменялось, и IT-отдел подключал новых пользователей к старому оборудованию.

Оборудование и софт исчерпали возможности для масштабирования, и с ростом пользователей до 400 маршрутизатор уже не справляется и отключает отделы, а администратору приходится вручную его перезагружать.

Открытие новых филиалов

Компания выросла и открыла филиал в другом регионе. Открытие филиала — это создание еще одной IT-инфраструктуры, только меньшего масштаба. Нужна бесперебойная связь с центральным офисом, удаленное управление и настройка, чтобы IT-отделу не приходилось постоянно ездить в командировки и решать проблемы лично.

При этом безопасность отдельного филиала не должна уступать остальной сети компании и влиять на безопасность центрального офиса.

Если создавать сеть для филиала по совершенно другим правилам, с другими программами и сетевым оборудованием от разных вендоров, то центральный офис и филиал будут децентрализованы.

Это приведет к потере интеграции между элементами сети, и каждый элемент придется настраивать и управлять им вручную.

Рост инцидентов по ИБ

Еще один признак — регулярность инцидентов по информационной безопасности. Если атаки на инфраструктуру учащаются, а IT-отдел никак не может избавиться от тикетов по зависанию корпоративных систем, то сеть пора обновить. По оценкам Internet Crime Compliant Center, урон от кибератак растет в геометрической прогрессии и к 2022 году составит $8 млрд по всему миру.

Слияние компаний

Допустим, до слияния в компании ГарантСофт существовала и прекрасно работала своя инфраструктура: сервера, wi-fi, антивирус и т. д. У компании Эксперт до слияния тоже были прекрасно настроены процессы по информационной безопасности.

Но при слиянии оказалось, что сервера работают на Debian и Windows Server, одна компания использовала сетевое оборудование Cisco, а другая — Palo Alto, и антивирусы тоже разные. Оставить сеть как есть — потерять в прозрачности и усложнить управление.

Время на интеграцию нескольких сетевых инфраструктур между собой можно потратить на создание и настройку сети с нуля. Вложить чуть больше сил IT-отдела сейчас — значит обезопасить себя от проблем в управлении в будущем.

Проблемы в сети можно решать эволюционно, по-мере их возникновения, или кардинально всё изменить: спроектировать сеть с нуля на мощном оборудовании.

Эволюция сети: микросегментация и проверка оборудования

Если инциденты ИБ единичны и не вредят бизнесу — достаточно перенастроить отдельные элементы или поставить более мощное оборудование.

Например, раз в 3–4 месяца интернет в бухгалтерии отключается на час: перегрелся и завис маршрутизатор. Достаточно найти причину зависаний и устранить её. Например на маршрутизаторе лежит папка документов, или радиатор затянуло пылью. Возможно сгорел один из сетевых портов, и всё что нужно — проверить провода и порты тестером и выбрать соседний рабочий.

Если компания расширяется до 10 новых сотрудников в год — сеть достаточно делить на сегменты.

Например, в компании было 20 компьютеров, которые обслуживались одним устройством. Появился новый отдел, потребовалось подключить еще 8 пользователей, но свободных портов в устройстве осталось всего 3. В таком случае можно взять отдельный коммутатор, подключить его к основному устройству и для нового отдела выделить собственный сегмент сети.

Плюсы:

- Поэтапный подход, хватит малого бюджета

- Можно разделить пользователей и устройства на категории: сделать разный уровень доступа, например, для сотрудников и гостей.

- Сеть контролируется при умеренном росте новых пользователей и устройств

Минусы:

- Нет вендора, который гарантирует производительность и надежность устройств

- Чем больше групп пользователей и устройств, тем сложнее управлять сетью

- Требуется много ручного контроля со стороны администраторов, что может привести к росту рисков ИБ

- Пропускная способность будет такая же, как у основного устройства, вне зависимости от количества сегментов сети

Революция сети: с нуля до NGFW

Если инциденты ИБ повторяются регулярно и влияют на бизнес, приходится проектировать сеть с нуля.

Например, сеть падает по несколько раз за день, и как назло — когда менеджеры сдают квартальные отчеты. Если 90% времени IT-отдел тратит на решение внутренних сбоев, он не успеет среагировать на серьезные внешние проблемы: например, DDoS-атаки на сеть.

Если сеть плохо управляется — невозможно автоматизировать большинство процессов администрирования. Любые проблемы приходится решать локально: например, ручное обновление лицензии антивируса на 1000 компьютеров займет 2–3 недели.

Если компания активно расширяется, новые устройства и сегменты сети усложняют управление нелинейно: 3 новых маршрутизатора в цепочке повысят сложность и снизята видимость сети не в 3, а уже в 5 раз. В этом случае лучший выход — поставить одно мощное устройство, которое станет ядром ИБ и объединит все функции.

NGFW защищает на всех уровнях: от правил фаервола до построения защищенной облачной инфраструктуры

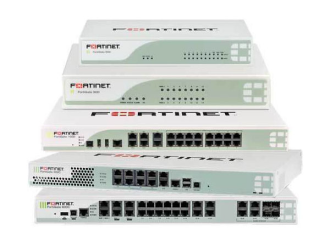

Такими устройствами являются NGFW — межсетевые экраны нового поколения, которые объединяют все составляющие информационной безопасности сети в одном оборудовании.

NGFW инспектирует трафик, заменяет антивирус и антиспам, создает зашифрованные каналы связи с удаленными филиалами и управляет всей сетью из одного окна.

Крупные производители NGFW создают собственные решения для любых задач, которые легко интегрируются в экосистему. То есть, если вам нужны wi-fi точки или песочница, вендор поможет подобрать и внедрить их.

NGFW можно брать с запасом: он выдержит рост трафика и в 10, и в 100 раз. В линейке производителя можно найти устройства для малых офисов и больших провайдеров. При сравнении вендоров необходимо тестирование на собственном трафике или анализ тестов от независимых агентств — например, NSS labs.

Бесплатный вебинар все о FortiGate от А до Я

Всего за 35 минут вы получите понимание подходит ли вам Next Generation Firewall FortiGate

Узнать больше

Topics: Кейсы