В чём разница между UTM, NGFW и USG

Производители называют свои устройства сетевой безопасности по разному: UTM, NGFW и USG. В них легко запутаться даже внимательному человеку. Маркетологи создали столько названий специально: так легче убедить клиента, что их устройство самое правильное и безопасное.

Разбираемся, есть ли различия в функционале и характеристиках этих устройств и стоит ли обращать внимания на название при выборе.

Разбор в статье мы продублировали в видео, для тех кому удобнее смотреть и слушать:

Расшифруем аббревиатуры:

- UTM — Unified threat management, единое управление угрозами

- NGFW — Next Generation Firewall, фаервол следующего/нового поколения

- USG — UniFi Security Gateway, шлюз безопасности UniFI. Так называет свои фаерволы компания Ubiquiti

Термин UTM ввела консалтинговая компания IDC в 2004 году. С 90-х годов появились новые угрозы: спуфинг, фишинг, усилился DDoS.

Производители добавляли новые функции защиты в фаерволы.

Он контролирует внешний и внутренний трафик, а в трафике можно найти любые атаки извне и нарушение информационной безопасности. Например, ссылки в электронном письме, которые ведут на подставной сайт или сигнатуры вирусов.

У первых UTM-устройств были 2 большие проблемы:

- Единственный процессор отвечал за все функции безопасности.

- Трафик выгружался на HDD, потому что не хватало оперативной памяти. Жёсткий диск ограничивал скорость обработки трафика 100 Мбит/с.

Если в компании передаётся 10 Гбит/с, то UTM превращался в обычный фаервол, которого хватает только на маршрутизацию.

Фаервол применяет политики к трафику, затем дешифрует его, потом работает антивирус, работа с приложениями и остальные функции по цепочке. Каждая включённая функция снижает производительность

В 2008 году Palo Alto Networks выпустила фаервол, которой контролировал доступ пользователя к приложениям и обрабатывал трафик на нескольких процессорах одновременно.

Гартнер и Palo Alto назвали его NGFW — фаервол следующего поколения

и начали активно рекламировать, что он лучше защищает чем UTM. Гартнер даже выпускал два разных магических квадранта с аналитикой рынка: отдельно по NGFW и отдельно по UTM.

Сейчас объём трафика такой, что один процессор не обработает его — ни в UTM, ни в NGFW.

А в 2018 году Гартнер перестал разделять рыночные сегменты UTM и NGFW.

Его квадрат теперь называется Enterprise firewall и объединяет всех производителей.

В 2020 году разницы между UTM, NGFW и USG нет. Разделение условно, потому что у них:

- Одинаковые функции

- Одинаковая обработка трафика на всех уровнях ОSI

- Модельный ряд для компаний любого размера

Сравним по этим пунктам UTM и NGFW от разных производителей. Для примеров мы взяли по устройству из каждой группы: UTM Sophos SG Series и NGFW Fortinet FortiGate.

Разберём функции безопасности UTM и NGFW:

UTM: Sophos SG Series

Network Firewall

NAT

IPSec/SSL

VPN

IPS, DoS Protection

URL Filtering

Application Control

Dual Engine Antivirus

Antispam

Email Encryption and DLP

Wireless Controller

Reverse Proxy

Cloud-based Sandboxing

Multi-SSID Support

Captive Portal

Web Application Firewall

NGFW: Fortinet FortiGate

Firewall

Routing/NAT

IPSec/SSL

VPN

IPS & DoS

Web Filtering

Application Control

Antivirus

Antispam

Email Filtering

Wireless Controller

Explicit Proxy

FortiSanbox Cloud

SD-WAN

L2/Switching

Device Identification

Policy Modes

SSL Inspection

Anti-Malware

Одни и те же функции с разными названиями. Взяты из официальных даташитов

По функционалу UTM и NGFW одинаковы. Рассмотрим другие особенности.

NGFW Fortinet и UTM Sophos обрабатывают трафик на нескольких процессорах одновременно. Sophos использует чипы Интел, а Fortinet — чипы ASIC NP7, CP9 и SOC4, собственные разработки компании. Подробнее о них можно узнать

в большой статье: Полное руководство о FortiGate.

Количество моделей. В 2010-х годах Gartner занимал позицию, что UTM подходит для малого и среднего бизнеса, а NGFW — для корпораций с большим объёмом трафика. Сравним младшие и старшие модели сейчас.

У UTM Sophos старшая модель SG 650. Её пропускная способность в режиме IPS 16 Гбит/с. Наиболее близкая модель у Fortinet — 1800F. В режиме IPS выдаёт 13 Гбит/с. Этого достаточно для обслуживания головного офиса на 500–700 человек.

Sophos SG 650. 2 места в стойке, модульная архитектура — заглушки на передней панели меняются на блоки сетевых интерфейсы, которые нужны в сети

FortiGate 1800F. Тоже двухстоечное исполнение, набор сетевых интерфейсов для установки в ЦОД

У Fortinet есть и шкафы на 6 мест в стойке, разработанные специально для провайдеров, но мощности таких устройств нужны лишь ограниченному количеству компаний. Например магистральным провайдерам.

Возьмём младшие модели в настольном исполнении: SG 105 у Sophos и FortiGate 60E у Fortinet. Обе модели имеют Wi-Fi модуль, и гигабитные порты RJ45.

Пропускная способность в режиме IPS составляет 350 Мбит/с для SG

105 и 400 Мбит/с для FortiGate. Если запутались, где UTM, а где NGFW — значит маркетологи вас не обманули. Разницы действительно нет.

Fortinet FortiGate 60E. Суммарно 10 гигабитных портов, USB и Wi-Fi

Fortinet FortiGate 60E. Суммарно 10 гигабитных портов, USB и Wi-Fi

Ещё раз различия UTM и NGFW в таблице:

| UTM | NGFM | |

| Функции ИБ: IPS, DLP, Антивирус, VPN и т. д. | ||

| Обработка трафика на 7-м уровне OSI | ||

| Несколько процессоров | ||

| Модель для офиса на 10 человек | ||

| Модель в ЦОД на 700 человек |

| UTM | NGFM | |

| Функции ИБ: IPS, DLP, Антивирус, VPN и т. д. | ||

| Обработка трафика на 7-м уровне OSI | ||

| Несколько процессоров | ||

| Модель для офиса на 10 человек | ||

| Модель в ЦОД на 700 человек |

Мы считаем, что не имеет смысла плодить лишние сущности: достаточно использовать название NGFW везде.

Этого же подхода придерживаются все вендора: Fortinet, Cisco и Check Point раньше выпускали UTM-устройства, а потом переименовали их в NGFW.

Функции безопасности NGFW

Функции безопасности одинаковые во всех NGFW:

- DPI

- IDS/IPS

- Антивирус

- DLP

- Фильтрация по URL

- VPN

- Инспектирование SSL

- Антиспам

- Application Control

- Web Application Firewall

- Аутентификация пользователей

- Sandboxing

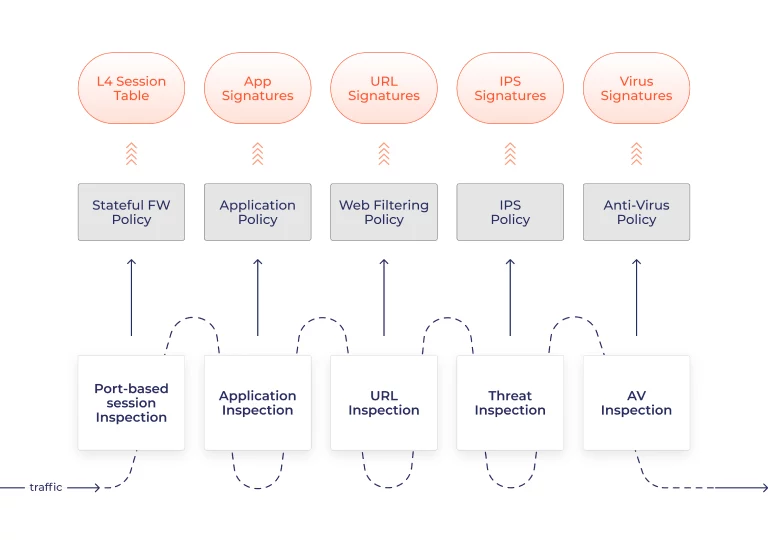

Gartner называет главным отличием NGFW от предыдущих поколений фаерволов функцию глубокой проверки пакетов (DPI) на уровне приложений, а не только в рамках инспекции портов и протоколов

NGFW включает встроенное средство предотвращение вторжений (IDS/IPS). Оно блокирует вредоносный трафик в режиме реального времени на основе сигнатур. Информация о новых угрозах обновляется в базе и поступает на устройства NGFW за 10–60 минут.

IPS работает по принципу «запрещено все, что не разрешено»: если приложение не идентифицировано или выполняет нетипичные для него действия, оно будет заблокировано.

Антивирусные сигнатуры для NGFW обновляются также в онлайн-режиме. Трафик проверяется на наличие вирусов, шпионского ПО, троянов и червей.

Средство для предотвращение утечек данных (DLP) в NGFW отслеживает все потоки данных, которые выходят за пределы локальной сети. При обнаружении в потоке конфиденциальной информации, передача автоматически блокируется.

Однако его функции сильно обрезаны, по-сравнению с российскими разработками. Иностранный регламент по защите персональных данных (General Data Protection Regulation, GDPR) ограничивает возможности вендоров в создании таких DLP.

Мы рекомендуем не полагаться на эту функцию в NGFW, а сразу приобретать российские решения, например от InfoWatch.

Фильтрация URL по репутации позволяет автоматически блокировать скомпрометированные сайты, не загружая с них данные.

NGFW решения поддерживают виртуальную частную сеть (VPN), дешифрование и инспекцию SSL-трафика, предотвращает непрерывные атаки, обеспечивают защиту почтовых программ и позволяют настраивать антиспам.

Application Control отслеживает метки приложений, которые используются в сети. Если пользователь попытается запустить неизвестную программу, NGFW заблокирует запуск и уведомит администратора. По такому же принципу, только в отношении веб-приложений и сервисов, работает Web Application Firewall. Для ограничения действий внутри сети и контроля прав доступа используется аутентификация пользователей.

Для безопасного тестирования настроек и запуска непроверенных приложений, в NGFW можно настроить безопасную копию сети — «песочницу» (Sandbox).

Как выбрать NGFW с помощью Гартнера

Гартнер — большое аналитическое агентство, которое анализирует ИТ-рынок и собирает маркетинговую информацию по разным сегментам. На её основе Гартнер выпускает большие аналитические отчёты, даёт консультации и создаёт «квадранты Гартнера» — положение на рынке разных компаний относительно друг друга.

Место компании на графике отображают два показателя: по вертикали это финансовые и маркетинговые успехи компании, а по горизонтали — уровень развития технологий. На самом деле для анализа используется много показателей, но упрощённо деление такое.

Компании стремятся переместиться в верхний правый квадрант лидеров рынка.

В 2018 году Gartner объединил квадранты UTM и NGFW в единый Network Firewalls. Это значит, что компания, которая вместе с Palo Alto и развивала идею NGFW, не видит разницу между названиями.

Компания объяснила такой шаг тем, что некоторые вендоры представлены в двух квадрантах, а функционал UTM и NGFW совпадает.

В 10-минутном видео показываем как менялось положение компаний на рынке, какие вендора лучше подходят для безопасности, а каких выбирать не стоит:

Если вам удобнее читать, дальше расшифровка аналитики.

Квадрант Gartner enterprise firewall за 2018 год

На российском рынке представлено ограниченное число партнёров. Это значит, что продукцию многих компаний из «нишевых игроков» даже нельзя официально купить в России. Поэтому из анализа мы убрали компании:

- ForcePoint

- Barracuda

- Hillstone

- Sangfor

- AhnLab не участвует в аналитике Гартнер с 2019 года

- Stormshield

- H3C

- F5 не участвует в аналитике Гартнер с 2020 года

- Venustech

Из этих компаний только Forcepoint находился в квадрате визионеров, остальные — нишевые игроки.

В 2018 году было 4 лидера:

- Fortinet

- Palo Alto

- Check Point

- Cisco

Эти компании занимают 95% российского рынка фаерволов нового поколения. У них представительства компаний и склады в России, развитая сеть дистрибьюторов, гарантия и техподдержка.

Квадрант Gartner enterprise firewall за 2018–2019 года

В 2019 году положение изменилось. Все 4 лидера потеряли позиции. При этом перемещение вниз почти вертикальное. Это значит, что компании сохранили уровень технологий, но просели по прибыли или доле рынка.

Из остальных изменений наиболее интересно передвижение Sophos. Компания улучшила технологии и перешла в квадрант визионеров.

Квадрант Гартнера за 2018–2020 года

Самые большие изменения произошли в 2020 году. На рынке корпоративных фаерволов осталось три лидера — Palo Alto, Fortinet и Check Point.

Cisco потеряла свои позиции и перешла в квадрат претендентов. Можно предположить, что выпущенный на рынок NGFW Firepower не оправдал ожиданий, оказался слабым с технической стороны и со стороны функций безопасности.

Это видно в сравнении с другими вендорами, которое мы приводим дальше в статье.

Fortinet улучшил свои технические показатели и уровень инноваций. Он вплотную приблизился к главному конкуренту на рынке NGFW — Palo Alto.

Palo Alto не успевает развивать технологии и Gartner это отражает перемещением компании влево. За 3 года на рынке видел регресс. Не такой серьёзный как у Cisco, но ощутимый, чтобы конкуренты могли догнать и перегнать компанию.

Check Point в 2020 году вырос по финансовым и технологическим показателям одновременно. Из всех компаний в квадрате Гартнера, это лучшее и самое сильное изменение.

Sophos теряет рынок. К сожалению компания и так слабо представлена в России.

ИТОГИ

Мы рекомендуем выбирать решения для защиты сети из большой тройки лидеров:

- Fortinet

- Palo Alto

- Check Point

- Cisco

Так вы получаете лучшие технологии и защиту от атак, поддержку и гарантию в решении всех вопросов.

C другими вендорами могут быть проблемы: производительность на бумаге, а в реальности только 30% от цифр из даташита. Функции безопасности сырые и нужно ждать патчей прошивки раз в полгода, а замена железа едет 3 месяца и задерживается таможней.

Основные вендора NGFW в мире

Мы рассматриваем всех вендоров с четырёх позиций:

- Работа компании в России. Техподдержка, склады, представительства и сеть дистрибьюторов.

- Особенности NGFW. Например, выбор количества оперативной памяти при покупке или уникальные процессоры.

- Собственные разработки компании. Экосистема или исследовательские лаборатории.

- Количество моделей и удобство сайзинга.

Fortinet выпускает NGFW FortiGate в аппаратной и виртуальной версиях.

В России у Fortinet своё представительство в Москве. Развивают рынок и решают вопросы клиентов больше 30 сотрудников.

Склады с оборудованием в Москве и Санкт-Петербурге. Устройства на замену доставляют за 1–2 дня по этим городам, и за несколько дней в регионы России курьерской службой. Если бы склад находился в Европе, одна таможня могла задержать устройства на несколько недель.

Особенности Fortigate подробно описаны в нашей большой статье: Полное руководство о FortiGate. Все устройства Fortinet обрабатывают трафик на чипах ASIC. Они увеличивают пропускную способность в режимах безопасности до 10 раз, по сравнению с аналогичными моделями конкурентов.

Собственные разработки компании:

- Экосистема фабрики безопасности. Fortinet создаёт устройства для любых задач: от создания защищённого Wi-Fi подключения до управления сетью в 2000–3000 устройств.

- Процессоры ASIC

- Лаборатория безопасности FortiGuard Labs. В ней разрабатываются алгоритмы искусственного интеллекта для обнаружения вторжений и анализируются данные об атаках и вирусах со всех устройств Fortinet в мире.

- Технология виртуальных доменов VDOMs. На одном FortiGate можно обрабатывать трафик с разных компаний, и он будет изолирован и защищён.

Моделей Fortigate больше 30, есть влаго- и пылезащищенные устройства для производств из серии Rudged. Легко найти устройство под любой размер компании и объём трафика.

Подробно о моделях можно прочитать в нашей статье «Модельный ряд FortiGate» или в спецификациях на сайте Fortinet.

Palo Alto придумали термин NGFW и закрепили его на рынке.

В России имеет представительство в Москве. На официальном сайте оно не указано, в СМИ и социальных сетях не появляется. Материалов на русском нет, информации о техподдержке и складах оборудования — тоже.

Особенности NGFW. Palo Alto называет главное особенностью своих экранов технологию обработки трафика Single Pass. Каждая операция для пакета выполняется только один раз: установление соединения, загрузка пакета в память, дешифровка и применения правил происходит одновременно для каждой функции безопасности.

Схема работы функции Single Pass. Судить об уникальности сложно, другие производители также оптимизируют обработку трафика без названия отдельной технологии

Подробнее о технологии и параллельной обработке трафика можно прочитать в методичке Palo Alto от 2011 года: The PA-5000 Series Architecture.

Собственных разработок компании три:

- Система идентификации приложений App-ID

- Система идентификации пользователей User-ID

- Система идентификации данных Content-ID

Описание функций из презентации Palo Alto. Наше мнение — нет ничего прорывного, что не умеют NGFW других производителей

13 моделей. Притом два флагмана задуманы для ЦОДов и для большинства компаний не нужны. Подобрать модель под себя может быть сложно — остаётся всего 11 в среднем и топ-сегменте.

Полную спецификацию фаерволов Palo Alto можно найти по ссылке.

В России есть представительство Check Point в Москве и на этом открытая информация о работе в России недоступна. Все страницы сайта отправляют на английскую версию, адаптации материалов на русский почти нет, контактов русскоязычной техподдержке мы тоже не нашли.

Для русскоязычных пользователей доступна поддержка только на английском языке

Отправить неисправное устройство можно на адрес представительства в Москве, а вот ждать его придётся со складов в Европе. В документах Check Point указано, что условия обмена устройств за сутки по специальной программе RMA доступны только в США и ЕС. Для остальных стран условия обговариваются индивидуально с клиентом.

Особенности Check Point Quantum в выборе объёма памяти при покупке модели и возможность гипермасштабирования фаерволов с помощью Master Hyperscale.

Объясним на примере:

Компания занимается анализом больших данных и хочет поставить новое сетевое оборудование. Сейчас есть 2 заказа с известным трафиком, но неизвестно какие мощности понадобятся потом. Устанавливается аппаратный NGFW Check Point под текущий трафик, а если понадобится большие мощности — компания устанавливают виртуальную версию NGFW в облаке или на своих серверах и соединяют её с устройством в компании.

Пропускная способность фаервола увеличивается в 3–4 раза с помощью гипермасштабирования. В итоге компания платит только за реально необходимые мощности, и ей не нужно думать о создании «запаса на будущее» — расширить схему можно в любой момент.

Собственной разработкой компании является система защиты от угроз нулевого дня SandBlast Zero-Day Protection. Система основана на искусственном интеллекте и продвинутых алгоритмах эмуляции рабочий среды. Подробнее можно прочитать в документе Check Point.

18 моделей, не считая линейки устройств для производств. Подобрать решение получится как для малого офиса, так и в дата-центр провайдера.

В России представлена лучше всех остальных компаний. Маршрутизаторы Catalyst и модули для них, Wi-Fi точки доступа Aironet и другие товары производятся на заводе в Твери.

YouTube: Производство оборудования Cisco в России

Особенность: NGFW от CIsco не совсем NGFW. Это сервисы сетевой безопасности Firepower и ПО ASA, которые могут устанавливаться на обычные фаерволы, а не только специально спроектированную серию. Это значит, что можно расширить возможность оборудования в компании лишь купив лицензию, без физической замены.

Собственные разработки компании: сервисы Firepower начали активно продвигаться на российском рынке в 2016–2017 годах. Кроме ориентации на софт, никаких прорывных технологий или новых решений в этом сегменте рынка нет.

Отдельно стоит отметить академию сетевой безопасности Cisco и широкую сеть центров обучения. Она не связана с устройствами, но при дополнении сети новыми устройствами всегда можно пройти обучение в крупных городах и не лететь за ним в Москву.

Моделей на рынке 17. Смущает форм фактор в 1U-место в стойке независимо от производительности устройств. Check Point, Fortinet и Palo Alto последовательно увеличивают размер своих устройств с 1 до 4U.

Российские производители UserGate и Код безопасности

Оборудование российских вендоров сертифицировано ФСБ и ФСТЭК. Ни один фаервол лидеров зарубежного рынка не сертифицирован ФСБ, и у многих проблемы с сертификатами ФСТЭК. Подробнее об этом я говорю ниже, в части сравнения моделей.

С другой стороны получается отсутствие конкуренции на небольшом рынке тендеров и государственных закупок, меньший опыт использования и обкатка решений от разработчиков продукта.

UserGate разработала первый российский NGFW в ответ на санкции США по программе импортозамещения.

Особенностей и собственных разработок как таковых у компании нет. Набор функций не отличается от других решений на рынке ngfw, пропускная способность и инфраструктура посредственные.

Худшее решение — адаптивный антивирус. Набор сервисов безопасности достаточно странный:

- фильтрация по категориям URL Filtering 3.0

- морфологический анализ контента

- потоковый антивирус

- поддержка списков Роскомнадзора

- модуль блокировки рекламы ADblock

И даже на флагманах эта функция не работает быстрее 300 Мбит/с.

Моделей всего 6. Кодируются буквами C, D, E, F и X.

X серия состоит из одного устройства для работы в экстремальных условиях. Оно имеет небольшую пропускную способность до 2 Гбит/с, но его можно устанавливать на открытом воздухе и на промышленных объектах. UserGate X1 работает при температурах от -40 до +70 ℃ и влажности до 95%.

Код безопасности участвует в разработке стандартов сертификации оборудования для криптографии и финансовых организаций и разрабатывает устройства для крупнейших российских компаний: Газпрома, РЖД, Ростеха, Росатома и других.

Континент 4 — один из немногих ngfw на российском рынке, сертифицированный ФСТЭК.

Важная особенность: в ПО вшита возможность безопасного подключения к следующим российским системам:

- ФГИС ЕГРН через веб-сервисы Росреестра

- ИС «Единый Портал Тестирования» (ИС ЕПТ)

- «Системе электронных паспортов» (АС СЭП)

Компания имеет не только ngfw, но также и устройства защиты конечных точек, мобильных устройств, создания и проверки ЭЦП.

11 моделей. Нет моделей для ЦОД и провайдеров, поэтому сайзить их будет легче. Спецификации устройств на сайте компании: «Континент 3» и «Континент 4».

Малоизвестные решения

На российском рынке этих компаний нет, но Гартнер отмечает их успехи: Sophos и ForcePoint в квадранте визионеров, а WatchGuard близок к включению в него

Британская компания Sophos производит устройства безопасности с 1985 года, а на российский рынок пришла в 2000-х, сейчас продаётся под торговой маркой iNUS Capsule.

Для малого бизнеса и филиалов Sophos предлагает настольные модели: начиная с XG 86 с производительностью 3,1 Гбит/с и заканчивая XG 135, 7,5 Гбит/с.

Спецификация доступна на сайте. А виртуальная версия Sophos XG Firewall доступна для домашнего использования бесплатно с одним ограничением функционала — нельзя использовать «песочницу».

WatchGuard разрабатывает устройства для защиты сетей с 1996 года, а оборудование NGFW — с 2012.

Традиционно представлены настольные модели Firebox T15 – T80 поддерживают скорость обработки потока данных 400 Мбит/с — 4,7 Гбит/с. Младшая модель рассчитана на филиал с 4–5 сотрудниками, старшая подойдёт для офиса на 50 человек.

Версии для установки в серверную стойку рекомендованы для средних и крупных корпораций. Среднемощные модели Firebox M270 – M670 подходят для подключения 150–850 пользователей и обеспечивают производительность 4,9–34 Гбит/с.

Высокопроизводительная модель для ЦОД Firebox M5800 может обслуживать до 7500 пользователей со пропускной способностью 87 Гбит/с.

Модель Firebox T35-R с усиленной защитой от внешних условий используют для установки на производстве или на улице. Она выдерживает температуры от -40 до +60 ℃, защищена от брызг и пыли. Максимальная пропускная способность — 80 Мбит/с.

Все спецификации устройств WatchGuard представлены на сайте.

Сравнение NGFW и UTM разных производителей

Если функции безопасности у всех устройств на рынке одинаковые, то на выбор влияют четыре критерия:

- Личные предпочтения и удобство управления. Сюда входит внешний вид интерфейса и возможности тонкой настройки под администратора

- Сертификаты ФСТЭК и ФСБ для соответствия закону 152-ФЗ

- Технические характеристики. Это пропускная способность в разных режимах защиты, количество одновременных подключений и подключений в секунду

- Цена

Личные предпочтения оценить невозможно, остаётся сертификация ФСТЭК, технические характеристики и цена

Мы выбрали 7 производителей NGFW, которых сравним между собой.

- Fortinet Fortigate

- Palo Alto серия PA

- Cisco Firepower

- Check Point

- UserGate

- Код безопасности. Континент 4

- Sophos XG Firewall

Лицензии ФСТЭК и ФСБ

Сравнивать отдельные модели по сертификации ФСТЭК нет необходимости — вендор либо имеет сертификацию под задачи компании, либо она не требуется. Поэтому просто приведём список сертификатов, которые есть у производителей.

Проверить лицензии и конкретные требования можно в реестре ФСТЭК через поиск и в выписке ФСБ.

В реестре можно найти все ранее выданные сертификаты и точно проверить, каким требованиям соответствует устройство

Из зарубежных лидеров рынка NGFW сертифицированы ФСТЭК:

- Fortinet

- Check Point

- Cisco

Fortinet Fortigate лицензирован ФСТЭК по технической защите конфиденциальной информации. Этот сертификат даёт возможность использовать FortiGate в сетях госучреждений и при защите персональных данных не выше 1-го класса защиты.

№ сертификата: 4222

Действует до: 11.02.2025

Наименование: программно-аппаратный комплекс FortiGate, функционирующий под управлением операционной системы FortiOS версии 6.X

Дата внесения в реестр: 11.02.2020

Check Point лицензирован ФСТЭК:

№ сертификата: 4208, 4209

Действует до: 28.01.2025

Наименование: шлюз безопасности Check Point Security Gateway версии R77.30

Дата внесения в реестр: 28.01.2020

У Cisco два действующих сертификата ФСТЭК:

- Сертификат № 3904 заканчивается в марте 2021. Он выдан на серию фаерволов Cisco ASA 5500–X. Это не NGFW, сервисы защиты реализованы программно от старшей версии Firepower

- Сертификат № 4261 действует до июня 2025. По нему сертифицировано только одно устройство Сisco Firepower 2130. Если оно не подходит вам, то другие устройства вы не можете использовать в задачах, где нужна лицензия.

Ситуация у Cisco такая, что лицензия на бумаге есть, но одна скоро закончится, а другую почти нельзя использовать в своей сети

UserGate от российской компании сертифицирован ФСТЭК. Сертификат заканчивается в марте 2021.

№ сертификата: 3905

Действует до: 26.03.2021

Наименование: Универсальный шлюз безопасности «UserGate UTM»

Дата внесения в реестр: 26.03.2018

Код безопасности единственный производитель, которые имеет сертификаты ФСТЭК и ФСБ одновременно.

№ сертификатов ФСТЭК: 4145, 4268

Действует до: 28.01.2025

Наименование: шлюз безопасности Check Point Security Gateway версии R77.30

Дата внесения в реестр: 17.07.2028.01.2020

ФСТЭК лишила Palo Alto лицензии в 2018 году. Palo Alto не пропатчили критические уязвимости в операционной системе PAN-OS 4.0. Новой сертификации пока не было. Подробнее об отзыве лицензии в статье.

Sophos не имеет лицензий ФСТЭК и ФСБ. Их фаерволы нельзя использовать для обработки персональных данных и защиты госучреждений.

Методика сравнения

- Делим все модели на сегменты от настольных версий до модульных устройств для ЦОД

- В каждом сегменте выбираем модели с одинаковой пропускной способность в режиме максимальной защиты Threat Protection

- Сравниваем цену и другие характеристики. Подробно анализируем лидеров и аутсайдеров в каждом сегменте.

Все цены в долларах, для UserGate и Кода безопасности, стоимость пересчитана по курсу 1 $ = 75 ₽.

Для удобства сравнения в таблицах добавлено среднее значение технических характеристик и цены по всем моделям.

Важные замечания:

- Cisco Firepower не использует честный режим максимальной защиты «Threat protection». В таблицах для Cisco показана пропускная способность в режиме Firewall + IPS + Application Control

В этом режиме Fortigate включает 4 сервиса: Firewall, IPS, Application Control и Malware Protection - Sophos не представлена на российском рынке. У компании нет официального представительства в России, складов оборудования и техподдержки на русском. Всего пара дистрибьюторов. Это значит, что заменить оборудование по гарантии или расширить сеть будет сложно.

- UserGate не выдаёт больше 300 Мбит/с в режиме Threat Protection. Набор сервисов безопасности достаточно странный:

- фильтрация по категориям URL Filtering 3.0

- морфологический анализ контента

- потоковый антивирус

- поддержка списков Роскомнадзора

- модуль блокировки рекламы ADblock

Поэтому Cisco и Sophos не попали в наш топ устройств, а UserGate стал самым плохим NGFW в 4 из 5 сегментов.

Настольный сегмент для малых офисов

Модели рассчитаны на офисы до 50 человек и отлично подходят для SD-WAN. Для них не нужна серверная, это маленькие коробочки, размером с книжку. Можно прикрутить к столу или закинуть на шкаф. Все модели со встроенным

Wi-Fi модулем, сетевые интерфейсы 1 GE от 4 до 8 штук.

| Firewall Гбит/с |

IPsec VPN Гбит/с |

Threat ProtectionГбит/с | Параллельные сеансы | CPS | Цена | |

| FortiGate 60F | 10 | 6,5 | 0,7 | 700 000 | 35 000 | $ 695 |

| Palo Alto PA-820 |

5,6 | 3,2 | 2,7 | 128 000 | 8 600 | $ 4 500 |

| Firepower 1010 | 6 | 4 | 3 | 100 000 | 25 000 | $ 1 195 |

| Check Point 1590 |

12 | 2,73 | 2,5 | 500 000 | 21 000 | $ 2 300 |

| UserGate C100 | 18 | ??? | 0,25 | 2 000 000 | 35 000 | $ 1 050 |

| Континент 4 IPC-50 | 1,2 | 1,3 | 2,9 | ??? | ??? | $ 3300 |

| Sophos XG 135 | 7,5 | 1,7 | 0,6 | 4 200 000 | 37 200 | $ 1 045 |

| Среднее | 3,9 | 2,15 | 0,62 | 1 270 000 | 26 800 | $ 2 000 |

Есть несколько факторов, которые затрудняют прямое сравнение моделей:

- У Cisco Firepower нет режима Threat Protection. В даташитах пропускная способность указана только для трёх одновременно включённых функций безопасности: Firewall + IPS + Application Control.

-

UserGate не указывает цену своей продукции: на сайтах первой странице гугла цена либо скрыта, либо различается на 20 000–30 000 ₽.

Нет значения пропускной способности для VPN, хотя в спецификации указано, что он умеет их устанавливать. Возможно, эта функция в младшей модели включена «для галочки», и не работает в полную силу. -

Код безопасности не указывает показатели количества подключений в секунду CPS и параллельных сеансов. Вместо этого для всех моделей доступны показатели «Количество одновременных подключений к Серверу доступа» и «количество устройств под управлением ЦУС/Выделенного сервера управления».

Также нет цены отдельных устройств, без технической поддержки и включённых функций безопасности. Поэтому они могут быть выше как раз из-за подписок: ТП уровня Базовый, срок 1 год + Техническая гарантия, срок 1 год.

1-е место: FortiGate 60F компании Fortinet. Самая низкая цена и самые высокие показатели пропускной способности в различных режимах.

2-е место: Check Point 1590. По сравнению со своими конкурентами Cisco и Palo Alto, у этой модели лучшие технические характеристики и невысокая цена.

3-е место: Palo Alto PA-820. Главная проблема модели — цена в 6 раз выше, чем у Fortinet. Это значит, что отказоустойчивый кластер на 4 устройства выйдет дешевле, чем один PA-820.

Аутсайдером является Континент 4 IPC-50 российского производителя Код безопасности. Отпугивает отсутствие нормального даташита, технических характеристик всего 4. И цена на втором месте после Palo Alto.

Модели бизнес-уровня для офисов 50–200 человек

Данные модели предназначены для офисов в 50–200 человек и поставляются в стоечном исполнении. Встроенного Wi-Fi чаще всего нет. Набор сетевых интерфейсов сильно различается, но в основном остаются всё те же 1 GE RJ45.

| Firewall Гбит/с |

IPsec VPNГбит/с |

Threat ProtectionГбит/с | Параллельные сеансымлн | CPS | Цена | |

| FortiGate 200F | 27 | 13 | 3 | 3 | 280 000 | $ 3 900 |

| Palo Alto PA-3250 |

5,6 | 3,2 | 2,7 | 2 | 73 000 | $ 23 300 |

| Firepower 2120 | 6 | 1 | 3 | 1,5 | 28 000 | $ 19 995 |

| Check Point 6400 | 12 | 2,73 | 2,5 | 2-8 | 90 000 | $ 22 000 |

| UserGate D200 | 18 | ??? | 0,25 | 8 | 145 000 | $ 3 780 |

| Континент 4 IPC-600 | 6,2 | 1,3 | 2,9 | ??? | ??? | $ 6 280 |

| Sophos XG 450 | 65 | 6,1 | 0,6 | 13,6 | 187 000 | $ 8 445 |

| Среднее | 20 | 4,5 | 2,54 | 5 | 134 000 | $ 13 700 |

В сегменте бизнес-уровня расстановка изменилась:

- Цена на NGFW Cisco, Check Point и Palo Alto выровнялась и держится около 20 000–25 000 $. Здесь нет разницы в 2–3 раза как в сегменте настольных моделей.

- Check Point 6400 выпускается в трёх разных вариантах: Base, Plus и Max. Различается тип и количество сетевых интерфейсов, а также размер оперативной памяти от 8 до 32 Гбайт. Оперативная память влияет на количество параллельных сеансов, которые поддерживает NGFW: 2, 4 и 8 млн сеансов соответственно.

- Пропускная способность UserGate D200 в режиме максимальной защиты выросла всего на 50 Мбит/с, по сравнению с младшей моделью С100. Это значит, что UserGate тяжело даются функции безопасности, и в первую очередь это обычный фаервол, а не NGFW.

- Sophos XG 450 выходит на первое место по пропускной способности в режиме фаервола и количеству параллельных сеансов, обгоняя FortiGate 200F. Цена при этом также растёт в 2 раза.

1-е место: FortiGate 200F компании Fortinet. Обгоняет тройку больших игроков CIsco, Check Point и Palo Alto, как по техническим характеристикам, так и по цене: она ниже в 5–6 раз!

2-е место занимает Континент 4 IPC-600 Кода безопасности. Пропускная способность на уровне лидеров, цена в 3 раза ниже и сертификация ФСТЭК и ФСБ из коробки.

3-е место отдаём Check Point 6400. Возможность добавить оперативную память хорошо подойдёт в сетях с большим количеством подключений и устройств.

Аутсайдер сменился — теперь это UserGate D200. Невысокая цена на устройство не оправдывает отсутствие полноценной защиты.

Модели профессионального уровня для ЦОД и главных офисов на 1000 человек

Данная линейка рассчитана на большие офисы в 1000 человек или для серьёзной обработки в ЦОД.

| Firewall Гбит/с |

IPsec VPNГбит/с |

Threat ProtectionГбит/с | Параллельные сеансымлн | CPS | Цена | |

| FortiGate 1800F | 198 | 55 | 9.1 | 12 | 750 000 | $ 36 000 |

| Palo Alto PA-5220 | 16 | 1 | 8,2 | 4 | 180 000 | $ 52 000 |

| Firepower 2140 | 20 | 2 | 9 | 3 | 57 000 | $ 65 200 |

| Check Point 7000 | 32 | 11,9 | 9,5 | 4-16 | 330 000 | $ 85 000 |

| UserGate E3000 | 30 | ??? | 0,3 | 816 | 182 000 | ??? |

| Континент 4 IPC-1000F | 22,3 | 4,4 | 7,2 | ??? | ??? | $ 12 000 |

| Sophos XG 450 | 100 | 12,5 | 9,4 | 30 | 223 500 | $ 24 000 |

| Среднее | 60 | 16 | 7,53 | 11,5 | 287 000 | $ 45 700 |

Ситуация в этом сегменте не изменилась, кроме небольших дополнений:

- Check Point 7000 обогнал по цене самого дорого производителя Palo Alto

- FortiGate перестал быть «бюджетным вариантом» и сокращает разрыв в цене до Cisco, Check Point и Palo Alto. Но всё равно остаётся дешевле них в 1,5–2,5 раза.

- UserGate не отдаёт цену о старших моделях Е1000–Е3000 в открытый доступ. На момент написания статьи в прайс-листах и интернет-магазинах нет ни одного упоминания о стоимости устройства.

1-е место берет FortiGate 1800F. Fortinet выпустила эту модель в 2020 году на обновлённых сопроцессорах ASIC NP7. Этим объясняется такая пропускная способность во всех режимах.

2-е место Palo Alto PA-5220. Технические характеристики несколько ниже чем у Check Point, но мы считаем, что разница не стоит 33 000 $ переплаты.

3-е место Check Point. Самая дорогая модель из всей таблицы, но тем не менее.

Аутсайдером остаётся UserGate Е1000F. Код безопасности не решил проблемы с низкой пропускной способностью в режиме максимальной защиты, а цены пропали из открытого доступа.

Модели топ-уровня для ЦОД и провайдеров

Такие модели нужны в больших корпорациях с сетью офисов по всему миру, или крупных ИТ-компаний с большим трафиком.

Этот рынок делят между собой только самые крупные игроки: Fortinet, Palo Alto, Check Point и Cisco.

Российские производители и более мелкие зарубежные вендоры не производят устройств с пропускной способностью 50–100 Гбит/с.

| Firewall Гбит/с |

IPsec VPNГбит/с |

Threat ProtectionГбит/с | Параллельные сеансымлн | CPSмлн | Цена | |

| FortiGate 4200F | 800 | 210 | 45 | 210 | 1 | $ 165 000 |

| Palo Alto PA-5280 | 58 | 28 | 29 | 65 | 0,6 | $ 210 000 |

| Firepower 4145 | 80 | 18 | 45 | 30 | 0,35 | $ 250 000 |

| Check Point 28000 | 145 | 49 | 30 | 10-32 | 0,62 | $ 222 000 |

| Среднее | 270 | 76 | 37 | 79 | 0,64 | $ 211 750 |

1-е место неизменно у FortiGate. Технические характеристики выше всех остальных устройств. Помимо этого Fortinet выпустил модель 4400F, у которой пропускная способность в режиме Threat Protection 75 Гбит/с, а в режиме фаервола — больше 1 Тбит/с! При этом стоит она 216 000 $, что не дороже моделей других производителей в таблице.

2-е место занимает Palo Alto PA-5280 и Check Point 28000. Стоят одинаково, отличаются только количеством параллельных сеансов и пропускной способностью IPsec и фаервола.

Последнее место за Cisco. Во-первых вызывает сомнения полноценная защита NGFW, во вторых производительность. Когда другие модели занимают 3 места в стойке, Cisco Firepower 4145 всего 1 место. Это значит плотнее расположены элементы на схеме, они сильнее греются и хуже охлаждаются.

Модели на базе корпусов

Это флагманы всех производителей для магистральных провайдеров и огромных цодов. Большинство моделей имеет модульную структуру, чтобы менять сетевые интерфейсы или количество процессоров для обработки трафика.

Они занимают от 6 до 16 мест в серверной стойке и являются самыми мощными сетевыми устройствами на рынке.

| Firewall Гбит/с |

IPsec VPNГбит/с |

Threat ProtectionГбит/с | Параллельные сеансымлн | CPSмлн | Цена | |

| FortiGate 7060E | 630 | 100 | 80 | 320 | 1.8 | $ 350 000 |

| Palo Alto PA-7080 |

644 | 328 | 363 | 416 | 6 | $ 300 000 + Nx150 000 |

| Firepower 9300 | 168 | 81 | 53 | 60 | 1.1 | ~$ 1 000 000 |

| Check Point 64000 | 800 | ??? | 180 | 110 | 5 | ??? |

Здесь мы не приводим разделение по местам, потому что каждое из этих предложений уникально. Невозможно их сравнивать в полную силу, поэтому просто расскажем об особенностях каждого.

FortiGate 7060E. Занимает 8 мест в стойке, и к нему можно выбрать 6 модулей: 4 процессорных, которые ускоряют обработку трафика и 2 модуля с сетевыми интерфейсами. Максимальная скорость интерфейсов составляет 100 GE.

Palo Alto 7080. Это огромный шкаф, который занимает 16 мест в стойке. В него можно вставить 10 слотов под расширения: 6 гибридных и 4 исключительно из процессоров для обработки трафика. Базовая версия продаётся с одним гибридным расширением и стоит 300 000 $. Каждое расширение дополнительно + 150 000 $.

Cisco Firepower 9300. Максимум можно вставить 3 слота. Из таблицы видно, что это самая малая производительная модель. Она ограничена своими размерами. Слоты делятся по количеству вычислительных ядер на них от 24 до 56. Мы не смогли найти цену самого дорого расширения SM‑56 с 56 ядрами. Но версия с 44 стоит 250 000 $ долларов. Максимально производительное устройство, показатели которого приведены в таблице обойдётся компании в 1 000 000 $.

Check Point 64000. 16 слотов в стойке, такой же большой как и Palo Alto. Только слотов под расширение на 4 больше чем у конкурента: 14 вместо 10. Цену в открытых источниках найти не удалось. Каждое такое устройство практически индивидуальный проект.

ВЫВОДЫ КРАТКО

Fortinet Fortigate — лидер во всех сегментах. Характеристики выше конкурентов в 3–4 раза, цена ниже, лидер Гартнер + лицензия ФСТЭК.

2-е место уходит Check Point.

Cisco не дотягивает до уровня конкурентов, а у Palo Alto нет лицензии ФСТЭК.

Российские производители Код безопасности и UserGate выглядят как обычные фаерволы, а не NGFW. Мы подозреваем, что с трафиком не справляются процессоры или не хватает низкоуровневой оптимизации кода для достижения конкурентных технических характеристик.

Sophos выглядит привлекательно, и хорошо представлен в Европе и Америке, но в России проблемы с поддержкой.

Список всех даташитов моделей

Для вас мы собрали все даташиты моделей, которые есть в этой статье. В них есть информация о сетевых интерфейсах и пропускной способности в других режимах безопасности, например при одном только антивирусе или SSL VPN. Большинство даташитов в pdf, весят от 3 до 10 Мбайт.

Если у вас заканчивается мобильный трафик, возможно лучше их смотреть с компьютера или при подключении к Wi-Fi.

Здесь мы не приводим разделение по местам, потому что каждое из этих предложений уникально. Невозможно их сравнивать в полную силу, поэтому просто расскажем об особенностях каждого.

Datasheet:

Fortinet FortiGate: 60F, 200F, 1800F, 4200F, 7060Е

Palo Alto PA: 820, 3250, 5220-5280, 7080

Cisco Firepower: 1010, 2120–2140, 4145, 9300

Check Point: 1590, 6400, 7000, 28000, 64000

Код безопасности Континент 4: все модели на одной странице

Sophos XG: все модели в одном даташите.

NGFW на границе сети работает лучше всего: не нужны прокси в браузерах, отдельные антивирусы для почтового и веб-трафика, антиспам, а также отдельные устройства IPS или «песочницы». Трафик внутри локальной сети маршрутизирует коммутатор L3.

NGFW становится единственной точкой, через которую проходит внешний трафик — это одновременно и плюс, и минус. На нем собраны все отчёты об угрозах безопасности, но при отказе устройства сеть остаётся без защиты

NGFW как ядро сети удобно администрировать, так как отсутствует маршрутизатор локального трафика. Минус такой же, как и у предыдущего сценария — единственная точка отказа.

NGFW становится единственной точкой, через которую проходит внешний трафик — это одновременно и плюс, и минус. На нем собраны все отчёты об угрозах безопасности, но при отказе устройства сеть остаётся без защиты

NGFW как proxy-сервер — распространённая, но не совсем верная практика. При этом новое устройство просто ставится вместо старого прокси, конфигурация сети не изменяется. Не нужно менять маршрутизацию и настройки, внедрение происходит быстро.

В режиме прокси NGFW работает с меньшей производительностью и урезанным функционалом

Существенная часть функций при таком сценарии не работает правильно или вообще не используется. Например, невозможно фильтровать почту, а часть трафика может пройти мимо NGFW.

В режиме bridge установка NGFW не меняет конфигурацию сети. Новое устройство устанавливается между IPS и маршрутизатором локального трафика, и становится «вторым слоем» защиты.

Сценарий подходит для больших инфраструктур, в которых изменение топологии требует слишком много ресурсов

Преимуществ у такого варианта немного: скорость внедрение и простая логика сети. При этом сам по себе режим моста в NGFW ограничивает функционал, об этом производители предупреждают в документации. Кроме того, часто бывают «неофициальные» особенности работы в этом режиме, особенно при использовании функций Application Control, фильтрации HTTPS и некоторых других.

Бонус: история развития фаерволов и появление NGFW

До появления фаерволов функцию фильтрации выполняли маршрутизаторы. В 1980-ых интернета не было, поэтому хватало инспекции трафика по заголовкам на сетевом уровне модели OSI.

Компания Digital Equipment Corporation (DEC) в 1989 придумала первый фаервол — систему фильтрации пакетов на сетевом и транспортном уровне. Система делила пакеты на разрешённые и запрещённые с помощью внутренних правил. Разрешённые пакеты пропускались в сеть, а запрещённые — игнорировались.

Вторым поколением стали фаерволы с отслеживанием состояния соединения. Они проверяли отправителя и получателя на сеансовом уровне модели OSI. Если фаервол разрешал связь, все пакеты внутри сеанса автоматически считались правильными.

Если пакеты приходили после разрыва соединения, фаервол их игнорировал. Для дальнейшей связи нужно было создать новое соединение и пройти проверку фаервола. Первую рабочую модель такой системы представила AT&T Bell Labs в 1991 году.

Первым коммерчески успешным фаерволом третьего поколения стал DEC SEAL, выпущенный в 1992. Он выполнял функции прокси-сервера и определял подключения с нестандартных портов.

В 1994 году Check Point выпустила Firewall-1 с графическим интерфейсом. Работа системного администратора стала удобнее: не нужно настраивать фаервол через командную строку, его состояние и трафик визуализируются на экране в виде графиков и таблиц. С этого момента фаерволы накапливали дополнительные функции без принципиальных изменений в концепции защиты.

В 2004 году появились устройства Unified threat management, сокращённо UTM. Это четвёртое поколение фаерволов. Основной идеей стало совмещение всех функций сетевой безопасности в одном устройстве.

Термин ввела консалтинговая компания IDC, которая изучает рынок информационных технологий и коммуникаций. Устройства UTM выпустили все крупные вендоры: Cisco, Fortinet, Check Point и другие.

В 2008 году Palo Alto Networks выпустила устройство, которое контролировало доступ пользователя к приложениям и интернету. Это устройство назвали NGFW — фаервол следующего поколения, пятого.

Причины появления NGFW

В первых UTM-устройствах функции безопасности работали последовательно: проверка пакетов на уровне заголовков, затем дешифровка, потом проверка антивирусом. Производители не всегда заботились о необходимой вычислительной мощности, а маркетологи включали функции безопасности в ПО по принципу «чтобы было».

Скорость обработки пакетах при всех включённых функциях безопасности падала настолько, что некоторые фаерволы переставали маршрутизировать трафик и клали всю сеть.

Другая проблема — загрузка файлов на жёсткий диск. Оперативной памяти не хватало, трафик приходилось выгружать на медленный жёстких диск и скорость обработки падала.

Функции безопасности в NGFW работают параллельно. Это позволяет одновременно проверять трафик антивирусом, сигнатурами IPS, фильтровать по URL и так далее.

NGFW дешифруют и проверяют пакеты без сохранения на жёсткий диск. Все операции выполняются в оперативной памяти, а скорость обработки трафика не зависит от производительности жёсткого диска.

Но эти различия имели значение для первых устройств UTM и NGFW. Со временем недостатки архитектуры UTM исправили, и существенной разницы между двумя типами устройств на уровне технологий нет.

Topics: Обзор